Apesar de toda sua sofisticação, a era da internet trouxe uma praga digital de violações de segurança. A constante rotina de roubos de dados e identidades gerou um novo movimento e um mantra moderno que até foi assunto de um mandato presidencial dos EUA: zero-trust. Afinal,

O que é Zero-Trust?

O zero-trust é uma estratégia de cibersegurança para verificar a confiança de todos os usuários, dispositivos, aplicações e transações, partindo do princípio de que nenhum usuário ou processo é confiável.

Essa definição vem do relatório do NSTAC, um documento de 56 páginas sobre zero-trust compilado em 2021 pelo Comitê Consultivo de Telecomunicações de Segurança Nacional dos EUA, um grupo que incluiu dezenas de especialistas em segurança liderados por um ex-CEO da AT&T.

Em uma entrevista, John Kindervag, o ex-analista da Forrester Research que criou o termo, observou que ele o define desta forma em seu Dicionário de Zero-Trust: Zero-trust é uma iniciativa estratégica que ajuda a prevenir violações de dados eliminando a confiança digital de uma maneira que pode ser implementada usando tecnologias prontas que melhorarão ao longo do tempo.

Quais são os Princípios Básicos do Zero-Trust?

Em seu relatório de 2010 que cunhou o termo, Kindervag estabeleceu três princípios básicos de zero-trust. Como nenhum tráfego de rede é confiável, ele disse que os usuários devem:

- verificar e proteger todos os recursos,

- limitar e impor estritamente o controle de acesso e

- inspecionar e registrar todo o tráfego da rede.

É por isso que o zero-trust às vezes é conhecido pelo lema: “Nunca confie, sempre verifique”.

Como Implementar uma Arquitetura de Zero-Trust?

Como as definições sugerem, zero-trust não é uma única técnica ou produto, mas um conjunto de princípios para uma política de segurança moderna.

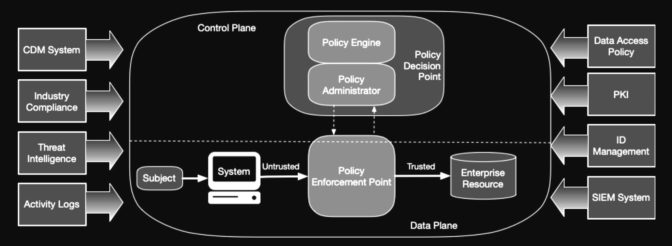

Em seu relatório seminal de 2020, o Instituto Nacional de Padrões e Tecnologia dos EUA (NIST – National Institute for Standards and Technology) detalhou diretrizes para a implementação de zero-trust.

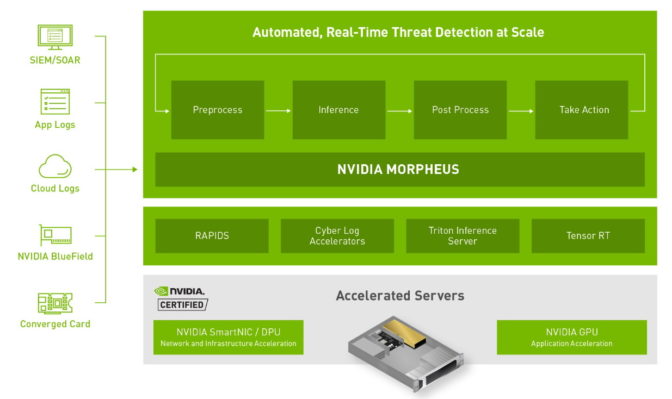

Sua abordagem geral é descrita no gráfico acima. Ela usa um sistema de gerenciamento de informações de segurança e eventos (SIEM – Security Information and Event Management) para coletar dados e diagnósticos e mitigação contínuos (CDM – Continuous Diagnostics and Mitigation) para analisá-los e responder aos insights e eventos descobertos.

É um exemplo de um plano de segurança também chamado de arquitetura de zero-trust (ZTA – Zero Trust Architecture) que cria uma rede mais segura chamada ambiente de zero-trust.

Mas o zero-trust não é sempre igual. Não há “um plano de implantação único para a ZTA [porque cada] empresa terá casos de uso e ativos de dados exclusivos”, diz o relatório do NIST.

Cinco Etapas para Implementar o Zero-Trust

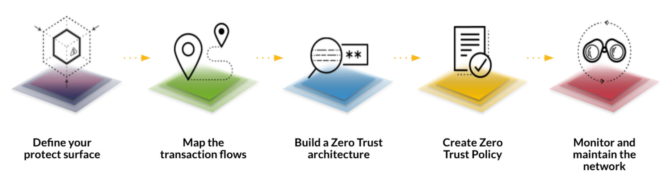

O trabalho de implementação de uma arquitetura de zero-trust pode ser resumido em cinco etapas principais.

Ele começa definindo a chamada superfície de proteção, o que os usuários querem proteger. Isso é um distanciamento dos esforços anteriores de gerenciamento de acesso que se concentravam em uma superfície de ataque chamada de vulnerabilidades específicas. Uma superfície protegida pode abranger sistemas dentro dos escritórios da empresa, do cloud e do edge.

A partir daí, os usuários criam um mapa das transações que normalmente fluem em suas redes e uma arquitetura de zero-trust para protegê-las.

Então, eles estabelecem políticas de segurança para a rede.

Por fim, eles monitoram o tráfego da rede para garantir que as transações permaneçam dentro das políticas em todas as cargas de trabalho.

Tanto o relatório do NSTAC (acima) quanto o Kindervag sugerem essas mesmas etapas para criar um ambiente de zero-trust.

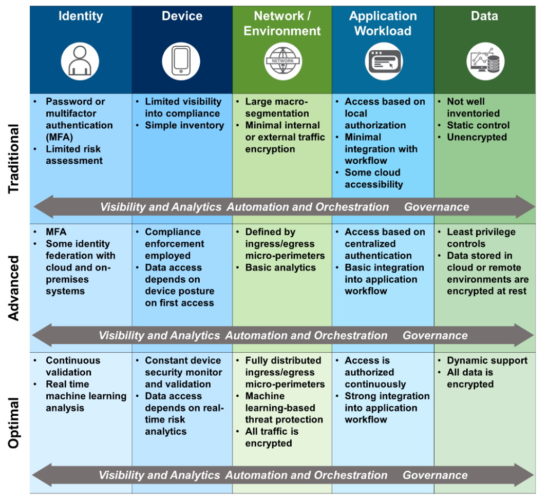

É importante notar que o zero-trust é uma viagem, não um destino. Consultores e agências governamentais recomendam que os usuários adotem um modelo de maturidade de zero-trust para documentar as melhorias de segurança de uma empresa ao longo do tempo.

A Agência de Segurança de Infraestrutura de Cibersegurança (CISA – Cybersecurity Infrastructure Security Agency), parte do Departamento de Segurança Interna dos EUA, descreveu um desses modelos (veja o gráfico abaixo) em um documento de 2021.

Na prática, usuários em ambientes de zero-trust solicitam acesso a cada recurso protegido separadamente. Eles normalmente usam autenticação de vários fatores (MFA – Multi-Factor Authentication), como fornecer uma senha em um computador e, em seguida, um código enviado para um smartphone.

É uma política de acesso mais adequada para proteger dados confidenciais, aplicações e identidade do usuário, bem como evitar ataques de malware e ransomware.

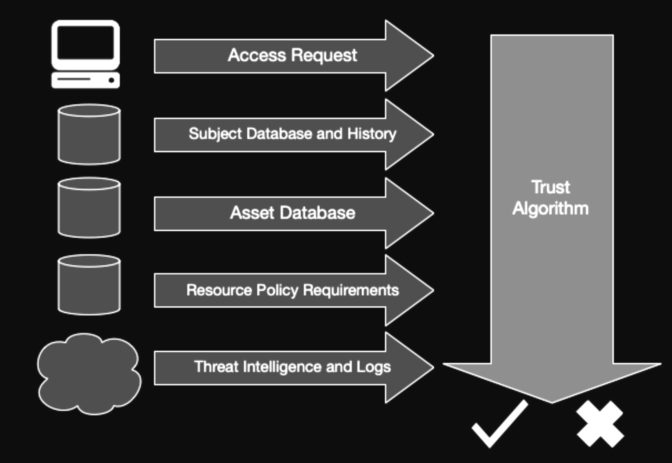

O relatório do NIST lista ingredientes para um algoritmo (abaixo) que determina se um usuário tem ou não acesso a um recurso.

Segundo o relatório, “idealmente, um algoritmo de confiança deve ser contextual, mas isso pode nem sempre ser possível” devido aos recursos de uma empresa.

Alguns argumentam que a busca por um algoritmo para medir a confiabilidade é contrária à filosofia da política de zero-trust. Outros observam que machine learning tem muito a oferecer aqui, capturando o contexto em muitos eventos em uma rede para ajudar a tomar decisões sólidas sobre o acesso.

O Big Bang do Zero-Trust

Em maio de 2021, o presidente dos EUA Joe Biden divulgou uma ordem executiva que determinava zero-trust para os sistemas de computação do governo.

O pedido deu às agências federais 60 dias para adotar arquiteturas de zero-trust com base nas recomendações do NIST. Também exigiu uma cartilha sobre como lidar com violações de segurança, um conselho de segurança para revisar grandes incidentes e, até mesmo, um programa para estabelecer rótulos de aviso de cibersegurança para alguns produtos de consumo.

Foi um momento de big bang para o zero-trust que ainda está ecoando ao redor do mundo.

“O provável efeito que isso teve no avanço de conversas de zero-trust dentro das salas de reunião e entre as equipes de segurança da informação não pode ser subestimado”, disse o relatório do NSTAC.

Qual é a História do Zero-Trust?

Por volta de 2003, ideias que levaram ao zero-trust começaram a surgir no Departamento de Defesa dos EUA, levando a um relatório em 2007. Mais ou menos ao mesmo tempo, um grupo informal de especialistas em segurança do setor chamado Jericho Forum cunhou o termo “deperimetrização”.

Kindervag cristalizou o conceito e deu-lhe um nome em seu relatório bombástico de setembro de 2010.

O foco do setor na construção de um fosso em torno de empresas com firewalls, VPNs e sistemas de detecção de invasões foi incorreta, argumentou ele. Agentes maliciosos e pacotes de dados indecifráveis já estavam dentro das empresas, ameaças que exigiam uma abordagem radicalmente nova.

A Segurança Vai Além dos Firewalls

Desde o início da instalação de firewalls, “percebi que nosso modelo de confiança era um problema”, disse ele em uma entrevista. “Levamos um conceito humano para o mundo digital, e isso foi simplesmente uma bobagem.”

Na Forrester, ele foi incumbido de descobrir por que a cibersegurança não estava funcionando. Em 2008, ele começou a usar o termo zero-trust em conversas que descrevem sua pesquisa.

Em vez de construir um único perímetro de rede imposto por políticas e permissões de acesso do usuário, ele defendeu uma nova abordagem de segurança de rede com base em políticas de acesso menos privilegiadas. Cada ponto de extremidade deve aplicar políticas de acesso mais granulares em uma espécie de segmentação de rede às vezes chamada de microssegmentação.

Depois de algumas resistências iniciais, os usuários começaram a adotar o conceito.

“Uma vez, alguém me disse que zero-trust se tornaria todo o meu trabalho. Eu não acreditei, mas ele estava certo”, disse Kindervag, que, em várias funções do setor, ajudou centenas de empresas a construir ambientes de zero-trust.

Um Ecossistema de Zero-Trust em Expansão

De fato, a Gartner projeta que, até 2025, pelo menos 70% das novas implementações de acesso remoto usarão o que ela chama de acesso à rede de zero-trust (ZTNA – Zero Trust Network Access), de menos de 10% no final de 2021. (Gartner, Emerging Technologies: Adoption Growth Insights for Zero Trust Network Access, G00764424, abril de 2022)

Isso acontece em parte porque o lockdown da COVID acelerou os planos corporativos de aumentar a segurança dos trabalhadores remotos. Além disso, muitos fornecedores de firewall agora incluem recursos de ZTNA em seus produtos.

Os observadores de mercado estimam que pelo menos 50 fornecedores, da Appgate ao Zscaler, agora oferecem produtos de segurança alinhados com a abordagem de zero-trust.

Como a AI Automatiza o Zero-Trust

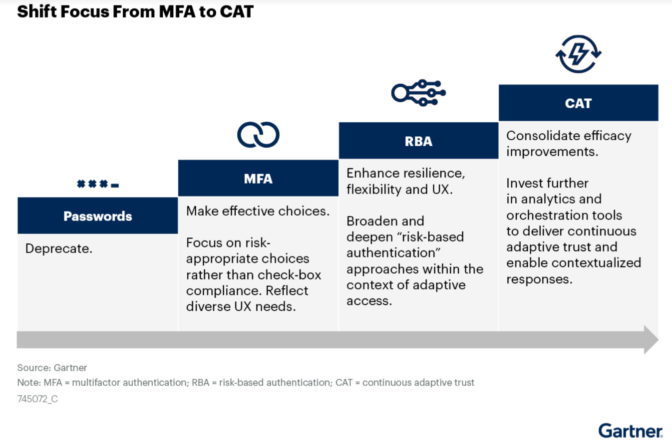

Usuários em alguns ambientes de zero-trust expressam frustração com pedidos repetidos de autenticação de vários fatores. É um desafio que alguns especialistas veem como uma oportunidade para a automação com machine learning.

Por exemplo, a Gartner sugere aplicar análise em uma estratégia de segurança que chama de confiança adaptável contínua. O CAT (veja o gráfico abaixo) pode usar dados contextuais, como identidade do dispositivo, identidade de rede e geolocalização, como uma espécie de verificação de realidade digital para ajudar a autenticar os usuários.

Na verdade, as redes estão cheias de dados que a AI pode examinar em tempo real para avaliar automaticamente as solicitações de acesso e aumentar a segurança.

“Não coletamos, mantemos e observamos nem metade dos dados de rede que poderíamos, mas há inteligência nesses dados que formará uma imagem holística da segurança de uma rede”, disse Bartley Richardson, Gerente Sênior de Engenharia de Infraestrutura e Cibersegurança de AI da NVIDIA.

Os operadores humanos não conseguem rastrear todos os dados confidenciais gerados por uma rede nem definir políticas para todas as vulnerabilidades possíveis. Mas eles podem aplicar a AI para vasculhar dados para atividades suspeitas e responder rapidamente.

“Queremos dar às empresas as ferramentas para construir e automatizar ambientes robustos de zero-trust com defesas que vivem em todo o fabric de seus data centers”, disse Richardson, que lidera o desenvolvimento do NVIDIA Morpheus, um framework aberto de cibersegurança de AI e coautor de um blog técnico sobre zero-trust.

A NVIDIA oferece modelos de AI pré-treinados para o Morpheus, ou os usuários podem escolher um modelo de terceiros ou eles mesmos construir um.

“O trabalho de engenharia de back-end e pipeline é difícil, mas temos experiência nisso e podemos projetá-lo para vocês”, disse ele.

É o tipo de recurso que especialistas como o Kindervag veem como parte do futuro para uma estratégia de zero-trust.

“A resposta manual dos analistas de segurança é muito difícil e ineficaz”, escreveu ele em um relatório de 2014. “A maturidade dos sistemas é tal que um nível valioso e confiável de automação agora é alcançável.”

Para saber mais sobre AI e princípios de zero-trust, leia este blog ou assista ao vídeo abaixo. Para saber mais sobre como as DPUs NVIDIA proporcionam zero-trust, leia este blog técnico.

Saiba mais sobre cibersegurança no Blog Técnico da NVIDIA.