As redes de nuvem e no edge estão estabelecendo uma nova linha de defesa, chamada computação confidencial, para proteger a crescente riqueza de dados que os usuários processam nesses ambientes.

Definição de Computação Confidencial

A computação confidencial é uma forma de proteger os dados em uso, por exemplo, enquanto estiverem na memória ou durante a computação, e impedir que alguém visualize ou altere o trabalho.

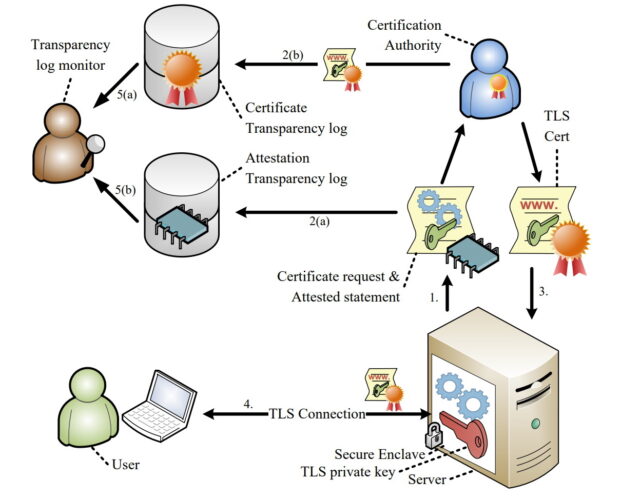

Usando chaves criptográficas vinculadas aos processadores, a computação confidencial cria um ambiente de execução confiável ou enclave seguro. Esse espaço digital seguro suporta uma prova assinada criptograficamente, chamada de atestado, de que o hardware e o firmware estão configurados corretamente para evitar a visualização ou alteração de seus dados ou código da aplicação.

Na linguagem dos especialistas em segurança, a computação confidencial oferece garantias de privacidade de dados e códigos, bem como sua integridade.

O Que Torna a Computação Confidencial Única?

A computação confidencial é um recurso relativamente novo para proteger os dados em uso.

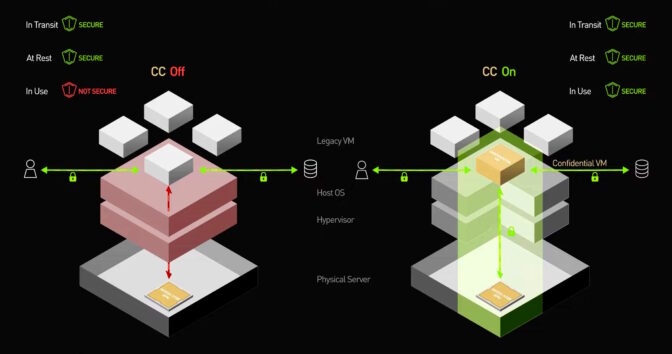

Por muitos anos, os computadores usaram criptografia para proteger os dados que estão em trânsito em uma rede e os dados em repouso, armazenados em uma unidade ou chip de memória não volátil. Mas sem uma maneira prática de executar cálculos em dados criptografados, os usuários corriam o risco de ter seus dados vistos, embaralhados ou roubados enquanto estavam em uso dentro de um processador ou memória principal.

Com a computação confidencial, os sistemas agora podem cobrir todas as três etapas do ciclo de vida dos dados, de modo que os dados nunca fiquem claros.

No passado, a segurança de computadores concentrava-se principalmente na proteção de dados em sistemas de propriedade dos usuários, como seus servidores corporativos. Nesse cenário, tudo bem que o software do sistema veja os dados e o código do usuário.

Com o advento da computação em nuvem e no edge, os usuários agora executam rotineiramente suas cargas de trabalho em computadores que não possuem. Portanto, a computação confidencial muda o foco para proteger os dados dos usuários de quem é o dono da máquina.

Com a computação confidencial, o software executado na nuvem ou computador no edge, como um sistema operacional ou hipervisor, ainda gerencia o trabalho. Por exemplo, ele aloca memória para o programa do usuário, mas nunca pode ler ou alterar os dados na memória alocada pelo usuário.

Como a Computação Confidencial Ganhou Esse Nome

Um trabalho de pesquisa de 2015 foi um dos vários usando novas extensões de guarda de segurança (Intel SGX) em CPUs x86 para mostrar o que é possível. Ele chamou sua abordagem de VC3, para Computação em Nuvem Confidencial Verificável, e o nome, ou pelo menos parte dele, pegou.

“Começamos a chamá-lo de computação confidencial em nuvem”, disse Felix Schuster, principal autor do artigo de 2015.

Quatro anos depois, Schuster cofundou a Edgeless Systems, uma empresa em Bochum, na Alemanha, que desenvolve ferramentas para que os usuários possam criar suas próprias aplicações de computação confidencial para melhorar a proteção de dados.

A computação confidencial é “como anexar um contrato aos seus dados que permite apenas que certas coisas sejam feitas com eles”, disse ele.

Como Funciona a Computação Confidencial?

Analisando mais a fundo, a computação confidencial se baseia em uma base chamada raiz de confiança, que se baseia em uma chave segura exclusiva para cada processador.

O processador verifica se tem o firmware certo para começar a operar com o que é chamado de inicialização segura e medida. Esse processo gera dados de referência, verificando se o chip está em um estado seguro conhecido para iniciar o trabalho.

Em seguida, o processador estabelece um enclave seguro ou ambiente de execução confiável (TEE) isolado do resto do sistema onde a aplicação do usuário é executada. A aplicação traz dados criptografados para o TEE, descriptografa, executa o programa do usuário, criptografa o resultado e o envia.

Em nenhum momento o proprietário da máquina pode visualizar o código ou os dados do usuário.

Uma outra peça é crucial: ela prova ao usuário que ninguém pode adulterar os dados ou o software.

A prova é entregue por meio de um processo de várias etapas chamado atestado (consulte o diagrama acima).

A boa notícia é que pesquisadores e serviços disponíveis comercialmente demonstraram trabalhos de computação confidencial, muitas vezes fornecendo segurança de dados sem afetar significativamente o desempenho.

Reduzindo os Perímetros de Segurança

Como resultado, os usuários não precisam mais confiar em todos os administradores de software e sistemas em empresas separadas de nuvem e edge em locais remotos.

A computação confidencial fecha muitas portas que os hackers gostam de usar. Ele isola programas e seus dados de ataques que podem vir de firmware, sistemas operacionais, hipervisores, máquinas virtuais e até mesmo interfaces físicas como uma porta USB ou conector PCI Express no computador.

O novo nível de segurança promete reduzir as violações de dados que passaram de 662 em 2010 para mais de 1.000 até 2021 apenas nos EUA, de acordo com um relatório do Identity Theft Resource Center.

Dito isso, a computação confidencial é uma ótima ferramenta de segurança, colocando o controle diretamente nas mãos dos “proprietários dos dados”.

Casos de Uso para Computação Confidencial

Usuários com conjuntos de dados confidenciais e setores regulamentados, como bancos, provedores da área de saúde e governos, estão entre os primeiros a usar a computação confidencial. Mas isso é apenas o começo.

Por proteger dados confidenciais e propriedade intelectual, a computação confidencial permitirá que os grupos sintam que podem colaborar com segurança. Eles compartilham uma prova atestada de que seu conteúdo e código foram protegidos.

Exemplos de aplicações para computação confidencial incluem:

- Empresas que executam contratos inteligentes com blockchains

- Hospitais de pesquisa colaborando para treinar modelos de IA que analisam tendências nos dados do paciente

- Varejistas, provedores de telecomunicações e outros no edge da rede, protegendo informações pessoais em locais onde o acesso físico ao computador é possível

- Os fornecedores de software podem distribuir produtos que incluem modelos de IA e algoritmos proprietários, preservando sua propriedade intelectual

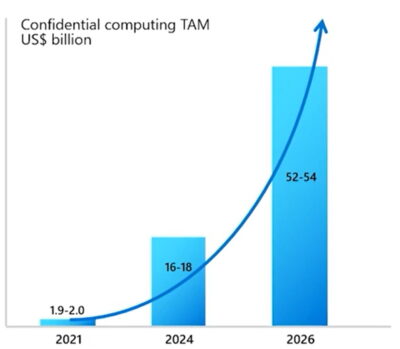

Embora a computação confidencial esteja começando nos serviços de nuvem pública, ela se espalhará rapidamente.

Os usuários precisam de computação confidencial para proteger servidores no edge em locais desacompanhados ou de difícil acesso. Os data centers corporativos podem usá-lo para se proteger contra-ataques internos e proteger uma carga de trabalho confidencial de outra.

Até agora, a maioria dos usuários está em um estágio de prova de conceito com a esperança de colocar as cargas de trabalho em produção em breve, disse Schuster.

Olhando para o futuro, a computação confidencial não será limitada a cargas de trabalho sensíveis ou para fins especiais. Ele será usado amplamente, como os serviços em nuvem que hospedam esse novo nível de segurança.

De fato, os especialistas preveem que a computação confidencial se tornará tão amplamente usada quanto a criptografia.

Os potenciais fornecedores motivados da tecnologia em 2019 lançaram o Consórcio de Computação Confidencial, parte da Linux Foundation. Os membros do CCC incluem líderes de processador e nuvem, bem como dezenas de empresas de software.

Os projetos do grupo incluem o SDK Open Enclave, um framework para criar ambientes de execução confiáveis.

“Nosso maior objetivo é apoiar todos os projetos de código aberto que são partes fundamentais do ecossistema”, disse Jethro Beekman, membro do conselho consultivo técnico do CCC e vice-presidente de tecnologia da Fortanix, uma das primeiras startups fundadas para desenvolver software de computação.

“É um paradigma convincente colocar a segurança no nível dos dados, em vez de se preocupar com os detalhes da infraestrutura. Isso deve resultar em não precisar ler sobre violações de dados no jornal todos os dias”, disse Beekman, que escreveu sua dissertação de doutorado em 2016 sobre computação confidencial.

Como a Computação Confidencial Está Evoluindo

As implementações de computação confidencial estão evoluindo rapidamente.

No nível da CPU, a AMD lançou a Virtualização Criptografada Segura com Paginação Aninhada Segura (SEV-SNP). Ele estende a proteção em nível de processo no Intel SGX para máquinas virtuais completas, para que os usuários possam implementar computação confidencial sem precisar reescrever suas aplicações.

Os principais fabricantes de processadores se alinharam no suporte a essa abordagem. O suporte da Intel vem por meio de novas Extensões de Domínio Confiável. A Arm descreveu sua implementação, chamada Realms.

Os proponentes da arquitetura do processador RISC-V estão implementando computação confidencial em um projeto de código aberto chamado Keystone.

Acelerando a Computação Confidencial

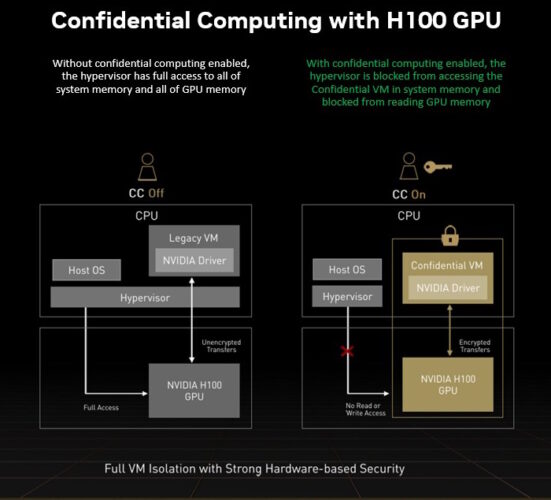

A NVIDIA está trazendo aceleração de GPU para computação confidencial estilo VM para o mercado com suas GPUs de arquitetura Hopper.

As GPUs H100 Tensor Core permitem computação confidencial para uma ampla gama de casos de uso de IA e computação de alto desempenho. Isso dá aos usuários desses serviços de segurança acesso à computação acelerada.

Enquanto isso, os provedores de serviços em nuvem estão oferecendo serviços hoje com base em uma ou mais tecnologias subjacentes ou em seus próprios híbridos exclusivos.

O Que Vem a Seguir para a Computação Confidencial

Com o tempo, as diretrizes e os padrões do setor surgirão e evoluirão para aspectos da computação confidencial, como atestado e I/O eficiente e seguro, disse Beekman da CCC.

Embora seja uma ferramenta de privacidade relativamente nova, a capacidade da computação confidencial de proteger códigos e dados e fornecer garantias de confidencialidade a torna poderosa.

Olhando para o futuro, os especialistas esperam que a computação confidencial seja combinada com outros métodos de privacidade, como criptografia totalmente homomórfica (FHE), aprendizado federado, privacidade diferencial e outras formas de computação multipartidária.

Usar todos os elementos da moderna caixa de ferramentas de privacidade será a chave para o sucesso à medida que a demanda por IA e privacidade cresce.

Portanto, há muitos movimentos pela frente no grande jogo de xadrez da segurança para superar os desafios e perceber os benefícios da computação confidencial.

Aprofunde-se no Tema

Para saber mais, assista “Hopper Confidential Computing: How it Works Under the Hood”, sessão S51709 no GTC em 22 de março ou posterior (grátis com registro).

Confira “Confidential Computing: The Developer’s View to Secure an Application and Data on NVIDIA H100,” sessão S51684 em 23 de março ou posterior.

Você também pode participar de um painel de discussão que aconteceu em 15 de março na Open Confidential Computing Conference moderada por Schuster e apresentando Ian Buck, vice-presidente de hiperescala e HPC da NVIDIA. Além disso, Mark Overby, arquiteto chefe de segurança de plataforma da NVIDIA, apresentou uma sessão sobre “Attesting NVIDIA GPUs in a Confidential Computing Environment”.

E assista ao vídeo abaixo. (Não se esqueça de habilitar as legendas em Português).